Software Forense: Todo lo Que Necesita Saber Sobre la Informática Forense

Cuando una persona normal oye la frase “informática forense”, inmediatamente viene a la mente una imagen de una figura sombría que lleva gafas reflectantes. ¿Pero es una representación correcta de lo que la informática y la forense digital realmente son? No la es, como pronto descubrirá en este artículo.

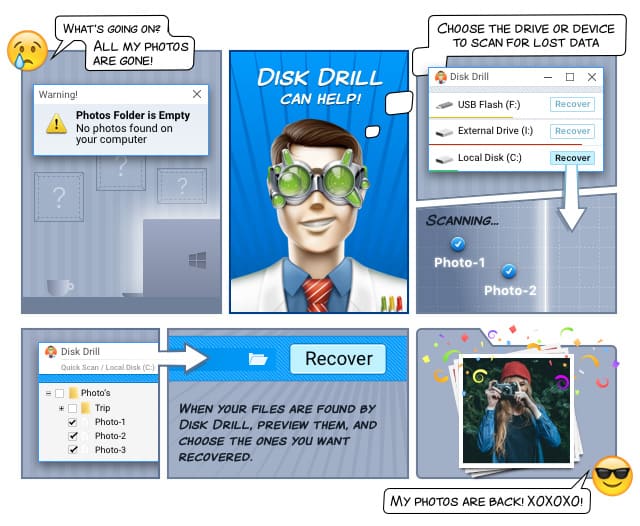

A pesar de que un especialista en informática forense utiliza las mismas herramientas que su colega subterráneo, la esencia del forense digital es la recuperación y preservación de datos. Si alguna vez utilizó una herramienta de recuperación de datos de computadora, como Disk Drill, para recuperar archivos perdidos de su ordenador, ya tiene una idea aproximada sobre un aspecto de la ciencia forense y la vida de un investigador forense de computadoras. En este artículo, usted va a aprender el resto.

Definición de Informática Forense

Techopedia define la informática forense como “el proceso de descubrir e interpretar datos electrónicos”. El objetivo principal de este proceso es “preservar cualquier evidencia en su forma más original mientras se realiza una investigación estructurada recopilando, identificando y validando la información digital con el propósito de reconstruir eventos pasados”.

En otras palabras, el análisis forense digital es una rama de la misma ciencia forense antigua que usted conoce de los programas viejos de televisión del crimen. Ya sabe de qué van habitualmente: se comete un asesinato horrible. Los agentes de policía llegan a la escena con el investigador principal en su Ford Galaxie 500. Nada más salir de sus vehículos, alguien grita “¡No toque nada! Necesitamos todas las pruebas que podamos encontrar”.

En aquellos tiempos, tal prueba a menudo era el diario de alguien o una huella dactilar en un vaso de agua. Sin embargo, ahora las pruebas son metadatos digitales, archivos de registro, direcciones IP y restos de fragmentos de unos y ceros. Algunos de los primeros delitos digitales se remontan a finales de los años setenta y principios de los ochenta. En aquellos días, la seguridad informática y la privacidad eran los temas de interés sólo para un grupo muy pequeño de informáticos innovadores.

Un gran momento decisivo ocurrió en 1978, con la Ley de Delitos Informáticos de Florida de 1978 que reconoció los primeros crímenes informáticos en Estados Unidos e incluyó legislación contra la eliminación o modificación no autorizada de datos informáticos. Otros actos, como la Ley Federal de Fraude y Abuso de Ordenadores de 1986 y la Ley Británica de Uso Indebido de Computadoras de 1990, los siguieron poco después.

Antes de la llegada del nuevo milenio, la discusión todavía giraba principalmente en torno al reconocimiento de los delitos informáticos como serias amenazas a la seguridad personal, empresarial y nacional. Desde el año 2000 surgió una nueva necesidad de estandarización que provocó la elaboración de “Mejores Prácticas para Informática Forense” ya la publicación de ISO 17025 por el Grupo de Trabajo Científico sobre Evidencias Digitales (SWGDE).

Estos estándares y guías ayudaron a establecer un conjunto de mejores prácticas para que los especialistas forenses informáticos sigan adelante y provocó que las compañías forenses de computadoras produjeran soluciones de software de recuperación de datos forenses capaces de satisfacer las demandas cada vez más complejas de la época moderna.

El proceso forense típico tiene varias etapas distintas: la incautación, la adquisición forense, el análisis y la producción de un informe basado en los datos recogidos. Existen herramientas de software forenses gratuitas, así como herramientas forenses de pago para cada etapa. Una lista de herramientas de informática forense se puede encontrar más adelante en este artículo.

Sub-ramas de la Informática Forense

Los especialistas de informática forense se ocupan tanto del sector privado como sector público. Cuando se trata del sector público, su trabajo consiste en apoyar o refutar una hipótesis ante tribunales penales o civiles. El pan y la mantequilla de los investigadores forenses del sector privado son investigaciones corporativas e investigaciones de intrusión.

A medida que aumenta la complejidad de la tecnología moderna, los especialistas forenses informáticos suelen concentrarse en una o varias subcategorías de la ciencia forense digital, para obtener conocimientos a nivel de experto. La técnica forense digital suele dividirse según el tipo de dispositivos involucrados. Las ramas principales son: informática forense, análisis forense de móviles, análisis forense de la red, análisis forense de los datos, análisis forense de la base de datos.

La rama que más crecimiento ha visto en los últimos años es el análisis forense de dispositivos móviles. A medida que la gente reemplaza las computadoras portátiles y las computadoras de escritorio con teléfonos inteligentes y tabletas, la necesidad de software de telefonía celular forense capaz de recuperar datos de teléfono celular se eleva dramáticamente.

Herramientas y Equipos de Informática Forense

Para describir algunas de las muchas herramientas informáticas forenses utilizadas por investigadores y especialistas en informática forense, imaginemos una escena del crimen con pornografía infantil almacenada en una computadora personal. En la mayoría de los casos, los investigadores lo primero que hacen es desconectar el disco duro de la PC y conectarlo a un dispositivo de bloqueo de escritura de hardware. Este dispositivo hace que sea completamente imposible alterar el contenido del HDD de cualquier manera al mismo tiempo permitiendo a los investigadores capturar y previsualizar el contenido del disco.

PROTEGGA UTILIZA LAS HERRAMIENTAS DE DETECCIÓN FORENSES DE COMPUTADORAS MÁS MODERNAS

Una copia exacta del disco se puede hacer con una variedad de herramientas especializadas. Hay grandes marcos legales digitales y soluciones de software, junto con innumerables utilidades más pequeñas. El primer grupo incluye Digital Forensics Framework, Open Computer Forensics Architecture, CAINE (Computer Aided Investigative Environment), X-Ways Forensics, SANS Investigative Forensics Toolkit (SIFT), EnCase, The Sleuth Kit, Llibforensics, Volatility, The Coroner’s Toolkit, Oxygen Forensic Suite, Computer Online Forensic Evidence Extractor (COFEE), HELIX3, o Cellebrite UFED.

Estas soluciones grandes de software y paquetes de análisis forense incluyen una amplia gama de servicios de datos forenses en un solo paquete. Sin embargo, muchos especialistas forenses profesionales prefieren construir sus propias cajas de herramientas personalizadas a partir de herramientas individuales y utilidades que se ajustan exactamente a sus necesidades y preferencias. Las opciones son abundantes para cada etapa del proceso forense de recuperación de datos, incluyendo el análisis forense de disco duro y el análisis forense del sistema de archivos.

La captura de datos se puede realizar con la ayuda de EnCase Forensic Imager, FTK Imager, Live RAM Capturer o Disk2vhd de Microsoft. Los correos electrónicos se analizan con herramientas como EDB Viewer, Mail Viewer o MBOX Viewer. Algunas herramientas están hechas específicamente para apuntar a ciertos sistemas operativos, mientras que otras admiten múltiples plataformas. Las herramientas más populares para Mac OS X son Disk Arbitrator, Volafox y ChainBreaker, que analizan la estructura de llaveros y extraen la información del usuario. No hace falta decir que ningún analista forense puede estar sin una gran variedad de herramientas de análisis de Internet, como Dumpzilla de Busindre, Chrome Session Parser, IEPassView, OperaPassView y Web Page Saver de Magnet Forensics.

Características de las Herramientas Forenses Profesionales

Las características de las herramientas forenses profesionales varían mucho dependiendo de la rama del análisis forense y el mercado al que están orientados. Generalmente, las grandes suites de software forense tienen que ser capaces de hacer lo siguiente:

- Support hashing of all files, which allows comparative filtering

- Hash de disco completo para poder confirmar que los datos no han cambiado (normalmente se utiliza una herramienta para adquirir y otra para confirmar el hash de disco)

- Localizadores de rutas exactas

- Borrar los sellos de fecha y hora

- Tiene que incluir una característica de adquisición

- Búsqueda y filtrado de artículos

- La capacidad de cargar copias de seguridad de iOS y analizar sus datos

En comparación con las agencias policiales, las corporaciones no suelen preocuparse por las capturas de RAM volátiles. Ellos quieren adquirir las pruebas para la investigación privada y/o entregarlas al orden público. Por lo general, no están interesados en la característica de vista previa.

Proveedores de Software Forense Importantes

El campo del análisis forense de software está lleno de innovadores y prolíficos, empresas de software existentes que están listas para ampliar sus operaciones. Los grandes proveedores de software forense tienden a aparecer en grandes reuniones de la industria, como la Conferencia de la Asociación de Investigación de Delitos de Alta Tecnología, pero hay muchas de estas conferencias por toda América del Norte.

Vamos a echar un vistazo a algunos de los proveedores de software forenses más prolíficos y sus productos.

BlackBag Technologies https://www.blackbagtech.com

BlackLight de BlackBag es la herramienta forense para Mac número uno en el mercado en este momento y cuesta aproximadamente $2600. BlackLight comenzó su actividad hace 5 años, desarrollando una herramienta forense sólo para Mac. Ahora se ha convertido en una buena herramienta de inspección para Windows también. Analizará todos los dispositivos iOS, así como Android. Sin embargo, no es capaz de analizar dispositivos BlackBerry. Una cosa que Blacklight no hace por sí sola es la adquisición forense de clones bit por bit. Ofrecen una herramienta adicional llamada MacQuisition.

MacQuisition ejecuta una versión simplificada de iOS 10 y cuesta más de $1000 USD debido a la licencia de Apple. Hace un trabajo muy bueno de descubrir el cifrado y puede unir unidades de la fusión en un solo volumen.

AccessData https://accessdata.com

AccessData es el principal proveedor de E-Discovery, Informática Forense de Dispositivos Móviles y Ordenadores para corporaciones, bufetes de abogados y agencias gubernamentales. Entre sus soluciones forenses digitales están Forensic ToolKit (FTK), que proporciona un procesamiento e indexación exhaustivos iniciales, por lo que el filtrado y la búsqueda son más rápidos que con cualquier otra solución del mercado.

La compañía es ampliamente conocida por sus herramientas móviles forenses, incluyendo Mobile Phone Examiner Plus (MPE +) y nFIELD. El primero permite a los examinadores forenses móviles recopilar rápidamente, identificar fácilmente y obtener con eficacia los datos clave que otras soluciones fallan. Esta última es una solución ágil que permite a los usuarios realizar adquisiciones lógicas y físicas de todos los dispositivos móviles compatibles con MPE + en sólo 5 pasos.

Guidance Software https://www.guidancesoftware.com

Guidance Software, fundada en 1997, desarrolla EnCase Forensic Software que es una herramienta de análisis forense para PC que ha sido el pilar del forense desde hace más de una década. La herramienta ha logrado ocupar los titulares en 2002 cuando se utilizó en el juicio de asesinato de David Westerfield para examinar sus computadoras para encontrar pruebas de pornografía infantil y cuando la policía francesa utilizó EnCase para descubrir correos electrónicos cruciales de Richard Colvin Reid, también conocido como el Shoe Bomber.

El Software Forense EnCase es capaz de realizar adquisiciones, restaurar unidades de disco duro (clonar bit por bit y hacer un HDD clonado), completar una amplia investigación a nivel de disco, y crear informes extensos, entre muchas otras cosas.

Magnet Forensics https://www.magnetforensics.com

Desarrollada por un ex oficial de policía y programador, Magnet Forensics es una plataforma completa de investigación digital utilizada por más de 3.000 agencias y organizaciones por todo el mundo. Originalmente, comenzó como una herramienta para el análisis forense de Internet, pero ahora se ha expandido para convertirse en una suite forense completa. Magnet Forensics puede hacer adquisiciones de datos físicos de teléfonos donde sea posible (la mayoría de Android y iPhone 4 e inferior, y BlackBerry). Estas adquisiciones físicas pueden ser cargadas en herramientas como Cellebrite.

X-Ways https://www.x-ways.net

X-Ways es relativamente nuevo en el análisis forense, pero la compañía se está volviendo muy popular debido a su velocidad de innovación. Desarrollado por un equipo de ingenieros alemanes, las herramientas forenses de X-Ways hacen un trabajo fantástico cuando se trata de imágenes de disco, clonación de disco, reconstrucción de RAID virtual, análisis de unidad de red remota, acceso remoto a RAM, acceso a almacenamiento en la nube y más. La desventaja es que requieren una experiencia considerable para su uso.

Cellebrite https://www.cellebrite.com

Una subsidiaria de la Corporación Sun de Japón, Cellebrite Mobile Synchronization es una compañía israelí que se considera ser el líder cuando se trata de software forense móvil. Su principal herramienta móvil viene con un precio muy alto de $ 12.000 USD y una licencia anual alrededor de $ 4000. Es un servicio de primera categoría y de alto precio que proporciona una visión profunda de los dispositivos móviles a través de la plataforma Unified Digital Forensics de Cellebrite.

CERT

CERT significa equipo de respuesta a emergencias informáticas. La organización fue establecida en 2003 en Estados Unidos para proteger la infraestructura de Internet de la nación contra ataques cibernéticos. Ellos han desarrollado varias herramientas utilizadas por la aplicación de la ley, incluyendo CERT Triage Tools. Las herramientas de Triage se utilizan para capturar RAM y realizar adquisiciones en escena. El producto también incluye una extensión de GNU Debugger llamada “exploitable” que es capaz de clasificar los errores de aplicación de Linux por su gravedad. Actualmente, CERT Triage Tools está siendo desarrollado públicamente en GitHub.

Disk Drill Asume la Recuperación de Datos Forense

Disk Drill es una herramienta de recuperación de datos probada que ha sido utilizada con éxito por innumerables usuarios en todo el mundo para recuperar documentos, imágenes, archivos de vídeo y otros tipos de datos de una variedad de dispositivos de almacenamiento diferentes.

Su compañero para la recuperación de archivos borrados

CleverFiles, la empresa que está detrás de Disk Drill, está trabajando actualmente en una nueva versión del software que incluirá una variedad de útiles herramientas forenses. Se espera que este próximo jugador en el mercado forense traiga la experiencia del usuario caracterizada por un alto grado de pulido de interfaz de usuario y notable facilidad de uso.