Logiciel d’informatique légale: Tout ce que vous avez besoin de savoir au sujet de l’informatique légale

Lorsqu’une personne ordinaire entend les termes “informatique légale” ou “technologie informatique légale”, une image d’une silhouette obscure portant des lunettes à reflets lui vient automatiquement à l’esprit. Mais est-ce une représentation précise de ce que l’informatique et le numérique légaux sont réellement? Non, ça ne l’est pas, comme vous le découvrirez dans cet article.

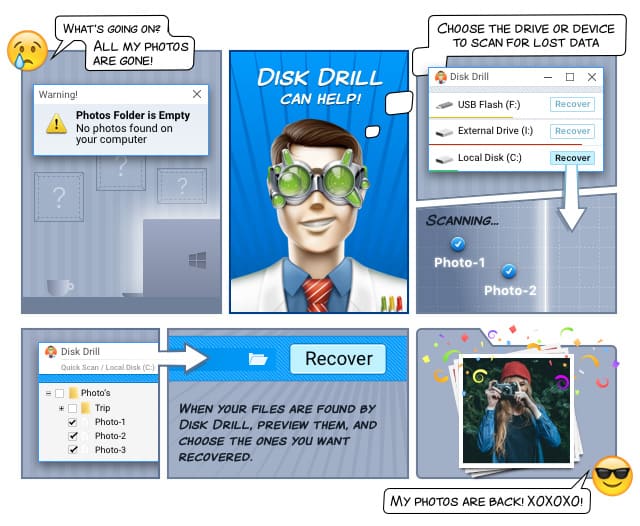

Même si les mêmes outils utilisés par un véritable spécialiste en informatique légale sont utilisés par ses homologues clandestins, l’essence du numérique légal est la récupération et la préservation de données. Si vous avez déjà utilisé un outil de récupération de données sur ordinateur, tel que Disk Drill, afin de récupérer des fichiers perdus sur votre ordinateur, vous avez déjà une brève idée de l’un des aspects de la science de l’informatique légale et la vie d’un enquêteur spécialisée dans l’informatique légale. Lors de cet article, vous apprendrez tout le reste.

Définition d’informatique légale

Techopedia définit l’informatique légale comme “le processus de découvrir et d’interpréter des données électroniques”. L’objectif principal de ce processus est de “préserver toutes les preuves sous leur forme la plus originale tout en effectuant une enquête structurée en recueillant, identifiant et validant les informations numériques afin de reconstruire des évènements passés”.

En d’autres mots, l’informatique légale est une branche de la science légale que vous connaissez par le biais des séries télévisées. Vous savez comment ils fonctionnent en général: un meurtre épouvantable est commis. Les officiers de police arrivent sur la scène du crime avec l’enquêteur en chef dans sa Ford Galaxie 500. Dès qu’il met un pied hors de son véhicule, quelqu’un crie “Ne toucher à rien! Nous avons besoin de toutes les preuves possibles”.

À l’époque, de telles preuves auraient été le journal intime d’une personne ou une empreinte digitale sur un verre. De nos jours, ce sont des métadonnées numériques, des fichiers d’enregistrement, des adresses IP et des restes d’uns et de zéros. Certains des tous premiers crimes numériques remontent à la fin des années 70, début des années 80. À cette époque, la sécurité informatique et la confidentialité étaient des sujets d’intérêt pour un petit groupe de geeks et pionniers uniquement.

Un tournant décisif s’est produit en 1978, avec la loi contre les crimes informatique de Floride de 1978, qui a reconnu les premiers crimes informatiques aux États-Unis et a inclut une législation contre la suppression ou la modification non autorisée de données informatiques. D’autres lois, telles que la loi fédérale contre les abus et fraudes informatiques des États-Unis de 1986 et la loi anglaise contre les abus informatiques de 1990, ont rapidement suivi.

Avant l’arrivée du nouveau millénaire, la discussion continue de revenir principalement autour de la reconnaissance de crimes informatiques en tant que menaces sérieuses pour la sécurité personnelle, organisationnelle et nationale. Depuis l’an 2000, un nouveau besoin de standardisation est né, menant à la production des “meilleures pratiques d’informatiques légales” et la publication de la norme ISO 17025 du Scientific Working Group on Digital Evidence (SWGDE).

Ces normes et guides ont aidé à établir un ensemble des meilleures pratiques pour les spécialistes en informatique légale afin de suivre et d’embraser des entreprises d’informatique légale afin de produire des solutions logicielles légales de récupération de données qui seraient en mesure de répondre aux demandes complexes de l’ère moderne.

Le processus légal typique dispose de plusieurs étapes distinctes: la saisie, l’acquisition légale, l’analyse et la production d’un rapport basé sur le recueil de données. Il existe des outils logiciel légaux, spécialisés et gratuits ainsi que des outils légaux payants pour chaque étape. Une liste de ces outils d’informatique légale sera fournie plus loin dans cet article.

Sous-branche de l’informatique légale

Les spécialistes en informatique légale collaborent avec le secteur privé et public. Grâce au secteur public, leur travail a généralement pour objectif de soutenir ou de réfuter une hypothèse devant un tribunal civil ou pénal. Le travail de base des enquêteur légaux du secteur privé sont les enquêtes commerciales et d’intrusion.

Étant donné que la complexité de la technologie moderne augmente, les spécialistes en informatique légale se concentrent souvent sur une ou plusieurs sous-branches du numérique légal, afin d’obtenir un bon niveau d’expertise. Le numérique légal est généralement divisé en fonction du type de dispositif impliqué. La branche la plus importante sont l’informatique légale sur ordinateurs, dispositifs mobiles, réseaux, analyses de données et bases de données.

La branche qui a observé la plus grosse croissance lors de ces dernières années est la science légale des dispositifs mobiles. Comme les personnes remplacent les ordinateurs portables et ordinateurs de bureau par des smartphones et des tablettes, le besoin en logiciel légal pour téléphone portable capable d’effectuer une récupération légale des données mobiles augmente de manière considérable.

Outils et équipement d’informatique légale

Afin de décrire certains des outils d’informatique légale utilisés par les enquêteurs et spécialistes légaux, imaginons une scène de crime impliquant de la pornographie infantile stockée sur l’ordinateur d’une personne. Dans la plupart des cas, les enquêteurs retireraient d’abord le disque dur interne du PC et le joindraient avec un dispositif de blocage. Un tel dispositif rend ceci complètement impossible la modification du contenu du disque dur interne de quelque manière qu’il soit, tout en permettant aux enquêteurs de capturer et de prévisualiser le contenu du disque.

PROTEGGA UTILISE LES OUTILS DE DÉTECTION INFORMATIQUE LES PLUS MODERNES

Une copie de précise à l’octet près du disque peut être effectuée avec une grande variété d’outils spécialisés. Il existe des cadres de travail de numérique légal et des solutions logicielles en informatiques légales, ainsi que de nombreuses installations plus petites. Le premier groupe inclut Digital Forensics Framework, Open Computer Forensics Architecture, CAINE (Computer Aided Investigative Environment), X-Ways Forensics, SANS Investigative Forensics Toolkit (SIFT), EnCase, The Sleuth Kit, Llibforensics, Volatility, The Coroner’s Toolkit, Oxygen Forensic Suite, Computer Online Forensic Evidence Extractor (COFEE), HELIX3 ou Cellebrite UFED.

Ces solutions logicielles et suites légales importantes incluent un grand nombre de services de données légales dans un seul pack. Cependant, beaucoup de professionnels spécialistes en informatique légale ont construit leur propre boîte à outils et installations personnalisées qui répondent exactement à leurs besoins et performances. Les options sont abondantes pour toutes les étapes du processus de récupération des données, dont l’analyse légale du disque dur et du système de fichier.

La capture de données peut être effectuée à l’aide d’EnCase Forensic Imager, FTK Imager, Live RAM Capturer ou Disk2vhd de Microsoft. Les emails sont analysés avec des outils comme EDB Viewer, Mail Viewe ou MBOX Viewer. Certains outils sont spécialement conçus pour cibler certains systèmes d’exploitation, alors que d’autres sont compatibles avec plusieurs plateformes. Des outils populaires pour Mac OS X sont Disk Arbitrator, Volafox et ChainBreaker, qui analyse des structures en porte-clés et extrait les informations de l’utilisateur. Pas besoin de dire qu’aucun analyste légal n’est en mesure de travailler sans un assortiment considérable d’outils d’analyse Internet, dont Dumpzilla de Busindre, Chrome Session Parser, IEPassView, OperaPassView et Web Page Saver de Magnet Forensics.

Caractéristiques des outils d’informatique légale professionnels

Les caractéristiques des outils d’informatique légale professionnels varient grandement en fonction de l’aspect d’une analyse légale qu’ils ciblent et du secteur sur lequel ils travaillent. Généralement, des suites logicielles légales importante sont en mesure d’effectuer les tâches suivantes:

- Hachage de tous les fichiers, ce qui permet d’effectuer un filtrage comparatif

- Hachage d’un disque dans sa totalité afin de confirmer que les données n’ont pas été modifiées (généralement un outil est utilisé pour obtenir et l’autre pour confirmer le hachage du disque)

- Localisateurs du parcours exact

- Horodatage clair

- Avoir à inclure une caractéristique d’acquisition

- Recherche et filtrer des objets

- Capacité à charger des sauvegardes iOS et à analyser leurs données

Comparées à des organismes autoritaires, les entreprises ne sont généralement pas concernées par des capture RAM volatiles. Elles veulent obtenir des preuves d’une enquête privée et/ou se retourner vers les autorités publiques. Elles ne sont également pas intéressées par la possibilité de prévisualiser.

Principaux fournisseurs de logiciels légaux

Le domaine de l’analyse logicielle légale est bourrées d’entreprises innovantes et prolifiques visionnaires qui sont prêtes à accroître leur opération. Les grands fournisseurs de logiciels légaux ont tendance à apparaître dans les grands rassemblements du secteur, comme la High Tech Crime Investigation Association Conference, mais il existe beaucoup de ces conférences en Amérique du Nord.

Jetons un œil à certains des fournisseurs de logiciels légaux les plus prolifiques et à leurs produits.

BlackBag Technologies https://www.blackbagtech.com

BlackLight by BlackBag, le premier outil d’informatique légal Mac sur le marché actuel, coûte près de 2600$. BlackLight a débuté il y a 5 ans, en développant un outil d’informatique légale pour Mac uniquement. Il est désormais devenu un bon outil d’examen pour Windows également. Il analysera tous les dispositifs iOS et Android. Cependant, il n’est pas en mesure d’analyse les dispositifs BlackBerry. Une chose que Blacklight ne fait pas seul c’est l’acquisition de clones octet par octet. Ils disposent d’un outil supplémentaire appelé MacQuisition.

MacQuisition exécute une version simplifiée d’iOS 10 et coûte plus de 1000$ à cause de la licence d’Apple. Il effectue un très bon travail de découverte de codages et peut fusionner des disques en un seul volume.

AccessData https://accessdata.com

AccessData est le fournisseur leader d’E-Discovery, Computer and Mobile Device Forensics pour entreprises, cabinets juridiques et agences gouvernementales. Leurs solutions numériques légales incluent Forensic ToolKit (FTK), qui fournit un traitement complet et un indexage préalable, ainsi le filtrage et la recherche sont plus rapide qu’avec une autre solution disponible sur le marché.

L’entreprise est largement reconnue pour ses outils d’analyse légale mobile, dont Mobile Phone Examiner Plus (MPE+) et nFIELD. Le premier permet aux examinateurs légaux spécialisés dans la technologie mobile de rapidement recueillir, d’identifier facilement et d’obtenir des données clés que d’autres solutions ne trouveraient pas. La deuxième solution est agile et permet aux utilisateurs d’effectuer des acquisitions logiques et physiques de tous les MPE+ compatibles avec des dispositifs mobiles en seulement 5 étapes.

Guidance Software https://www.guidancesoftware.com

Guidance Software, fondée en 1997, développe EnCase Forensic Software, qui est un outil d’informatique légale pour PC uniquement qui a été le pilier de la science légale pendant plus d’une décennie. L’outil a fait les gros titres en 2002 lorsqu’il a été utilisé lors du procès pour le meurtre de David Westerfield afin d’examiner ses ordinateurs et trouver des preuves de pornographie infantile, et lorsque la police française a utilisé EnCase pour découvrir les emails critiques de Richard Colvin Reid, également connu sous le nom de Shoe Bomber.

EnCase Forensic Software est capable d’effectuer des acquisitions, de restaurer des disques durs (clonant octet par octet et effectuant un clone du disque dur interne), de terminer une enquête complète du disque et d’effectuer des rapports complets, entre autres choses.

Magnet Forensics https://www.magnetforensics.com

Développée par un ancien officier de police et programmateur, Magnet Forensics est une plateforme d’enquête numérique complète utilisée par plus de 3000 agences et organisations dans le monde entier. À l’origine, elle a commencé en tant qu’outil de recherche sur Internet, mais s’est désormais développée pour devenir une suite d’informatique légale totale. Magnet Forensics peut effectuer des acquisitions de données physiques de téléphones dès que possible (la plupart des Android et l’iPhone ainsi que les versions antérieures, et BlackBerry). Ces acquisitions physiques peuvent ensuite être chargées dans des outils tels que Cellebrite.

X-Ways https://www.x-ways.net

X-Ways est un nouveau venu dans le domaine des enquêtes légales, mais l’entreprise est rapidement devenue populaire grâce à ses innovations rapides. Développés par une équipe d’ingénieurs allemands, les outils d’informatique légale de X-Ways font un excellent travail lorsqu’il s’agit d’images disques, de clonage de disque, de reconstruction virtuelle RAID, d’analyse de disque de réseau à distance, d’accès RAM à distance, d’accès à des stockages en cloud à distance, et bien plus. L’envers du décor c’est qu’ils exigent une expérience importante pour les utiliser.

Cellebrite https://www.cellebrite.com

Un subsidiaire de Japan’s Sun Corporation, Cellebrite Mobile Synchronization est une entreprise israélienne qui est considérée comme étant le leader en termes de logiciel d’enquête légale sur dispositifs mobiles. Leur premier outil mobile est offert à un prix très élevé de 12000$US et d’une licence annuelle de 4000$US. Avec ce prix élevé est offert un service de pointe qui fournit une perspective approfondie des dispositifs mobiles par le biais de la plateforme unifiée de numérique légal de Cellebrite.

CERT

CERT représente les équipes de réponse d’urgences spécialisée en informatique. Aux États-Unis, l’organisation a été établie en 2003 afin de protéger l’infrastructure Internet de la nation contre les cyber-attaques. Ils ont développé plusieurs outils utilisés par les autorités, dont Triage Tools. Triage Tools sont utilisés pour capturer du RAM et effectuer des acquisitions sur place. Le produit inclut également une extension GNU Debugger appelée “exploitable”, qui est en mesure de classer les bugs de l’application Linux en fonction de leur sévérité. Actuellement, CERT Triage Tools est publiquement développé sur GitHub.

Disk Drill se charge de la récupération de données légales

Disk Drill est un outil de récupération de données prouvé qui a été utilisé avec succès par de nombreux utilisateurs dans le monde entier afin de récupérer des documents, des images, des fichiers vidéo et d’autres types de données provenant de plusieurs dispositifs de stockage.

Votre compagnon de récupération de fichiers supprimés

CleverFiles, l’entreprise qui se cache derrière Disk Drill, travaille actuellement sur une nouvelle version du logiciel, qui inclurait un assortiment d’outils d’informatique légale utiles. Ce facteur imminent sur le marché des enquêtes légales devrait apporter une expérience utilisateur unique caractérisées par une interface très simple et très facile à utiliser.