Forensik-Software: Alles, was Sie über Computer-Forensik wissen müssen

Wenn die Durchschnittsperson den Ausdruck “Computer-Forensik” oder “forensische Datenverarbeitung” hört, kommt ihr sofort das Bild einer zwielichtigen Figur mit verspiegelter Sonnenbrille in den Sinn. Aber ist das eine akkurate Widerspiegelung davon, worum es bei der Computer- und digitalen Forensik geht? Das ist es nicht, wie Sie in diesem Artikel bald erfahren werden.

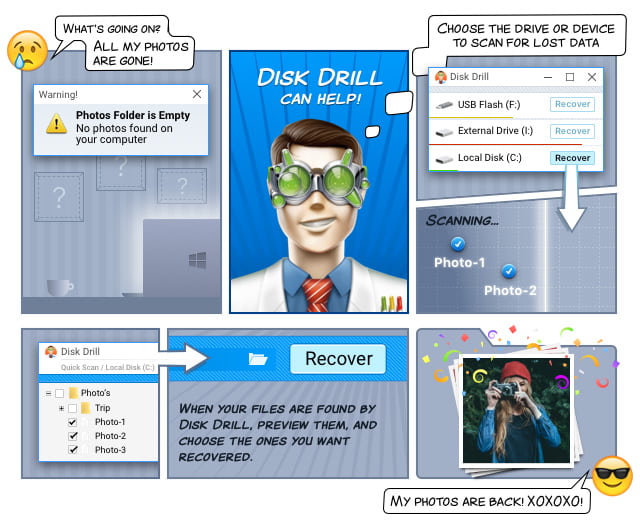

Obwohl ein echter Spezialist für Computer-Forensik dieselben Tools benutzt wie sein Zwielicht-Gegenspieler, ist die Essenz der digitalen Forensik die Datenwiederherstellung und-Bewahrung. Wenn Sie je ein Datenrettungs-Tool für den Computer benutzt haben, wie zum Beispiel Disk Drill, um verlorene Dateien auf Ihrem PC wiederherzustellen, haben Sie schon eine grobe Idee von einem der Aspekte der forensischen Computerwissenschaft und dem Leben eines computerforensischen Ermittlers. In diesem Artikel werden Sie den Rest erfahren.

Definition der Computerforensik

Techopedia definiert Computer-Forensik als den “Prozess der Freilegung und Interpretation elektronischer Daten”. Das Hauptziel dieses Prozesses ist es, “jeden Beweis in seiner ursprünglichsten Form zu bewahren, während man eine strukturierte Ermittlung durchführt, indem man die digitalen Informationen sammelt, identifiziert und validiert, zum Zwecke der Rekonstruierung vergangener Ereignisse”.

Anders gesagt, ist die digitale Forensik ein Zweig derselben alten forensischen Wissenschaft, die Sie aus alten TV-Krimi-Serien kennen. Sie wissen, wie das normalerweise abläuft: ein entsetzlicher Mord wird verübt. Polizeibeamte kommen am Tatort an, angeführt vom Hauptkommissar in seinem Ford Galaxy 500. Sobald sie aus ihren Fahrzeugen steigen, ruft jemand “Nichts anfassen! Wir brauchen jede Spur, die wir finden können”.

In jenen Tagen war ein solcher Beweis oft das Tagebuch von jemandem oder ein Fingerabdruck auf einem Wasserglas. Heutzutage sind es digitale Metadaten, Log-Dateien, IP-Adressen und übrig gebliebene Brocken von Einsen und Nullen. Einige der allerersten digitalen Verbrechen können bis in die späten 1970er und frühen 1980er zurückverfolgt werden. In jenen Tagen waren Computersicherheit und Privatsphäre nur für eine sehr kleine Gruppe von Geeks und Innovatoren ein Thema.

Ein Hauptwendepunkt kam 1978, mit dem 1978 Florida Computer Crimes Act, der die ersten Computer-Verbrechen in den USA anerkannte und Gesetzgebung gegen das unautorisierte Löschen oder Verändern von Computer-Daten einschloss. Andere Gesetze, so wie der US Federal Computer Fraud and Abuse Act von 1986 und der British Computer Misuse Act von 1990 folgten bald darauf.

Vor Anbruch des neuen Millenniums drehte sich die Diskussion noch hauptsächlich darum, Computerverbrechen als ernste Bedrohungen der Sicherheit von Personen, Organisationen und Nationen anzuerkennen. Seit 2000 entstand ein neuer Bedarf an Standardisierung, was zur Erstellung der “Best practices for Computer Forensics” (Bewährte Vorgehensweisen in der Computerforensik) und der Publikation von ISO 17025 durch die SWGDE (Scientific Working Group on Digital Evidence, Wissenschaftliche Arbeitsgruppe für Digitale Beweisführung) führte.

Diese Standards und Anleitungen halfen, ein Set von bewährten Methoden zu etablieren, denen Computerforensikspezialisten folgen konnten und waren die Initialzündung für Unternehmen im Bereich der Computerforensik, um leistungsfähige Softwarelösungen zur Wiederherstellung forensisch relevanter Daten zu entwickeln, die den komplexen Anforderungen des modernen Zeitalters genügen konnten.

Der typische forensische Ablauf hat mehrere distinktive Abschnitte: die Beschlagnahme, forensische Erfassung, Analyse und die Erstellung eines Berichtes anhand der gesammelten Daten. Es gibt spezielle kostenlose forensische Software-Tools sowie kostenpflichtige forensische Tools für jeden Abschnitt. Eine Liste digitaler forensischer Tools finden Sie später in diesem Artikel.

Sub-Branchen der Computer-Forensik

Spezialisten für Computer-Forensik beschäftigen sich entweder mit dem privaten oder öffentlichen Sektor. Innerhalb des öffentlichen Sektors ist es für gewöhnlich ihre Aufgabe, vor Straf-oder Zivilgerichten eine Hypothese zu unterstützen oder zu widerlegen. Brot und Butter der forensischen Ermittler im privaten Sektor sind Ermittlungen innerhalb von Unternehmen und Ermittlungen im Falle von Eindringen von außen.

Da die Komplexität moderner Technologie steigt, konzentrieren sich computerforensische Spezialisten oft auf eine oder eine Anzahl von Unterzweigen der digitalen Forensik, um Kenntnisse auf Experten-Stufe zu erlangen. Digital-Forensik ist typischerweise getrennt nach der Art von Geräten, die involviert sind. Die Hauptbranchen sind Computer-Forensik, Mobilgeräte-Forensik, Netzwerk-Forensik, forensische Datenanalyse und Datenbank-Forensik.

Die eine Branche, die über die letzten paar Jahre das meiste Wachstum erlebt hat, ist die Mobilgeräte-Forensik. Da immer mehr Leute Laptops und Desktop-Computer durch Smartphones und Tablets ersetzen, steigt der Bedarf an forensischer Software für Mobilgeräte, die zur forensischen Wiederherstellung von Daten von Mobiltelefonen und Tablets fähig ist,

dramatisch an.

Computer-forensische Tools und Ausrüstung

Um einige von vielen Computer-forensischen Tools zu beschreiben, die von Computer-Forensik-Ermittlern und Spezialisten genutzt werden, lassen Sie uns ein Tatgeschehen hernehmen, das Kinderpornographie einschließt, die auf einem privaten PC gespeichert ist. In den meisten Fällen würden Ermittler als erstes die Festplatte des PCs entfernen und ein Gerät anschließen, dass das Schreiben hardwareseitig blockiert. Solch ein Gerät macht es völlig unmöglich, den Inhalt der Festplatte auf irgendwelche Weise zu verändern, während es Ermittlern gestattet, den Inhalt der Platte festzuhalten und anzuschauen.

PROTEGGA NUTZT ALLERMODERNSTE COMPUTER-FORENSISCHE ERMITTLUNGS-TOOLS

Mit einer Reihe spezialisierter Tools kann eine bis aufs Bit akkurate Kopie der Festplatte erstellt werden. Es gibt große digital-forensische Rahmen- und Softwarelösungen, neben zahllosen kleineren Utilities. Die erste Gruppe schließt ein: Digital Forensics Framework, Open Computer Forensics Architecture, CAINE (Computer Aided Investigative Environment), X-Ways Forensics, SANS Investigative Forensics Toolkit (SIFT), EnCase, The Sleuth Kit, Llibforensics, Volatility, The Coroner’s Toolkit, Oxygen Forensic Suite, Computer Online Forensic Evidence Extractor (COFEE), HELIX3, oder Cellebrite UFED.

Diese großen Softwarelösungen und forensischen Suiten schließen einen weiten Bereich von forensischen Datenservices in einem einzigen Paket ein. Allerdings ziehen viele forensische Spezialisten es vor, ihre eigenen individualisierten Werkzeugkisten aus einzelnen Tools und Utilities zusammenzustellen, die exakt auf ihre Bedürfnisse und Vorlieben ausgerichtet sind. Es gibt jede Menge Optionen für jedes Stadium der forensischen Daten-Wiederherstellung, inklusive Festplatten-Forensik und der forensischen Analyse des Dateisystems.

Datenerfassung kann mithilfe von EnCase Forensic Imager, FTK Imager, Live RAM Capturer, oder Disk2vhd von Microsoft erfolgen. E-Mails können analysiert werden mit Tools wied EDB Viewer, Mail Viewer, oder MBOX Viewer. Manche Tools sind speziell darauf ausgerichtet, auf bestimmte Betriebssysteme abzuzielen, während andere mehrere Plattformen unterstützen. Beliebte Tools für Mac OS X schließen Disk Arbitrator, Volafox, und ChainBreaker ein, welcher Keychain-Strukturen parst und Nutzer-Daten herausfiltert. Es versteht sich von selbst, dass kein forensischer Analyst ohne ein ansehnliches Arsenal an Internet-Analyse-Tools auskommt, inklusive Dumpzilla von Busindre, Chrome Session Parser, IEPassView, OperaPassView, und Web Page Saver von Magnet Forensics.

Merkmale professioneller forensischer Tools

Features von professionellen forensischen Tools variieren recht stark, je nachdem, welchen Aspekt der forensischen Analyse sie anvisieren und für welchen Markt sie gedacht sind. Generell muss eine große forensische Software-Suite in der Lage sein, Folgendes zu tun:

- das Hashen aller Dateien unterstützen, was vergleichendes Filtern ermöglicht

- Hashen des ganzen Laufwerks, um zu bestätigen, dass die Daten nicht verändert wurden (typischerweise wird ein Tool genutzt, um den Disk-Hash zu erlangen und ein weiteres, um ihn zu bestätigen)

- Exakte Pathway Locators

- Eindeutige Zeit- und Datumsstempel

- müssen ein Feature zur Erfassung haben

- Suchen und Filtern von Objekten

- die Fähigkeit, iOS-Backups zu laden und deren Daten zu parsen

Im Gegensatz zu Strafverfolgungsbehörden sind Unternehmen normalerweise nicht an volatiler RAM-Erfassung interessiert. Sie wollen die Beweise für private Ermittlungen sammeln und/oder der Strafverfolgung übergeben. Sie sind für gewöhnlich auch nicht an Vorschau-Features interessiert.

Die größten Anbieter von Forensik-Software

Auf dem Feld der forensischen Software-Analyse tummeln sich vorausdenkende Innovatoren und produktive etablierte Software-Unternehmen, die bereit sind, Ihre Operationen auszudehnen. Große Hersteller forensischer Software tendieren dazu, bei großen Branchen-Zusammenkünften aufzutreten, wie bei der High Tech Crime Investigation Association Conference, aber es gibt viele dieser Konferenzen überall in Nordamerika.

Lassen Sie uns einen Blick auf die produktivsten Anbieter forensischer Software und ihre Produkte werfen.

BlackBag Technologies https://www.blackbagtech.com

BlackLight von BlackBag ist momentan das Maß aller Dinge auf dem Markt für Forensik-Tools und kostet etwa 2600$. BlackLight begann vor 5 Jahren mit der Entwicklung eines Forensik-Tools nur für Mac. Es ist mittlerweile auch zu einem guten Ermittlungs-Tool für Windows geworden. Es analysiert sowohl alle iOS- sowie Android-Geräte. Eine Sache, die Blacklight nicht von selbst tut, ist die forensische Erfassung von Bit-für-Bit-Klonen. Dafür haben sie ein zusätzliches Tool namens MacQuisition.

MacQuisition läuft mit einer vereinfachten Version von iOS 10 und kostet aufgrund von Apple-Lizenzierung über 1000 USD. Es leistet sehr gute Arbeit beim Entdecken von Verschlüsselung und kann Fusion-Drives zu einem Volume zusammenführen.

AccessData https://accessdata.com

AccessData ist der führende Anbieter von E-Discovery, Computer- und Mobilgerät-Forensik für Unternehmen, Kanzleien und Regierungsbehörden. Ihre digitalen Forensik-Lösungen schließen das Forensic ToolKit (FTK) ein, welches von vornherein ein umfangreiches Verarbeiten und Indexieren bietet, so dass Filtern und Suchen schneller geht, als mit jeder anderen Lösung auf dem Markt.

Die Firma ist weithin bekannt für ihre mobilen forensischen Tools, einschließlich Mobile Phone Examiner Plus (MPE+) und nFIELD. Ersteres erlaubt mobilen forensischen Ermittlern, Schlüsseldaten schnell zu sammeln, einfach zu identifizieren und effektiv zu erhalten, welche andere Lösungen übersehen. Letzteres ist eine agile Lösung, die Nutzern gestattet, logische und physikalische Akquisitionen aller MPE+-unterstützten Geräte in nur 5 Schritten durchzuführen.

Guidance Software https://www.guidancesoftware.com

Guidance Software, gegründet 1997, ist der Entwickler der Software EnCase Forensic, welche ein forensisches Tool nur für PC ist, das seit über einem Jahrzehnt der Eckpfeiler der Forensik ist. Das Tool hat es 2002 zu Schlagzeilen gebracht, als es im Mord-Verfahren von David Westerfield genutzt wurde um seine Computer zu untersuchen, um Beweise für Kinderpornographie zu finden, und als die Französische Polizei EnCase nutzte, und damit kritische E-Mails von Richard Colvin Reid, auch als der “Schuhbomber” bekannt, entdeckte.

Die forensische Software EnCase ist neben vielen anderen Dingen fähig zu Akquisitionen, Festplatten-Restaurierung (Klonen Bit-für-Bit und Erstellen einer geklonten HDD), Durchführung umfassender Untersuchungen auf Laufwerks-Ebene und extensiven Berichten.

Magnet Forensics https://www.magnetforensics.com

Von einem ehemaligen Polizeibeamten und Programmierer entwickelt, stellt Magnet Forensics eine komplette digitale Untersuchungs-Plattform dar, die von über 3.000 Stellen und Organisationen rund um die Welt genutzt wird. Ursprünglich fing sie als ein Carving-Tool nur fürs Internet an, wurde aber mittlerweile zu einer vollständigen Forensik-Suite. Magnet Forensics kann physische Daten akquirieren wo es möglich ist (bei den meisten Android-Smartphones, iPhone 4 und darunter und BlackBerry). Diese physikalischen Akquisitionen können dann in Tools wie Cellebrite geladen werden.

X-Ways https://www.x-ways.net

X-Ways ist ein relativer Newcomer in der Forensik, aber das Unternehmen gewinnt zunehmend an Beliebtheit, aufgrund seiner Geschwindigkeit bei Innovationen. Entwickelt von einem Team deutscher Ingenieure, leisten forensische Tools von X-Ways einen fantastischen Job, wenn es um Disk Imaging, Disk-Klonen, Rekonstruktion von virtuellen RAIDs, Analyse von Laufwerken in Remote-Netzwerken, Remote-RAM-Zugang, Cloud-Speicher und mehr geht. Der Nachteil ist, dass es beträchtliche Erfahrung erfordert, sie zu nutzen.

Cellebrite https://www.cellebrite.com

Cellebrite Mobile Synchronization, ein Tochterunternehmen der japanischen Sun Corporation, ist ein israelisches Unternehmen, welches als führend im Bereich mobile Forensik-Software angesehen wird. Ihr wichtigstes Mobil-Tool kommt mit dem sehr hohen Preisschild von 12,000 USD und jährlichen Lizenzgebühren von etwa 4000 $. Mit dem hohen Preis geht ein erstklassiger Service einher, der durch Cellebrites Unified Digital Forensics Platform tiefe Einsichten in Mobilgeräte erlaubt.

CERT

CERT steht für “computer emergency response teams”. In den USA wurde die Organisation 2003 etabliert um die Infrastruktur des Staates gegen Cyber-Attacken zu schützen. Sie haben mehrere Tools entwickelt, die von der Exekutive genutzt werden, zum Beispiel die CERT Triage Tools. Triage Tools werden genutzt, um RAM zu erfassen und vor-Ort-Akquisitionen durchzuführen. Das Produkt umfasst auch eine GNU Debugger-Erweiterung, genannt “exploitable”, die in der Lage ist, Linux-Anwendungs-Bugs nach ihrer Schwere zu klassifizieren. Zur Zeit werden die CERT Triage Tools öffentlich auf GitHub entwickelt.

Disk Drills Vorgehensweise bei Forensischer Datenwiederherstellung

Disk Drill ist ein bewährtes Tool für Datenwiederherstellung, welches erfolgreich von zahllosen Anwendern auf der ganzen Welt genutzt wurde, um Dokumente, Bilder, Videodateien und andere Datentypen auf einer Vielzahl unterschiedlicher Speichermedien wiederherzustellen.

CleverFiles, das Unternehmen hinter Disk Drill, arbeitet gegenwärtig an einer neuen Version der Software, die ein Sortiment an nützlichen forensischen Tools enthalten wird. Von diesem aufstrebenden Akteur auf dem Forensik-Markt erwartet man, dass er seine Signatur-User-Erfahrung mitbringt, die von einem hohen Grad an User-Interface-Schliff und bemerkenswertem Bedienkomfort gekennzeichnet ist.